Tal como se habría anunciado a diaro durante la última semana a través de algunos cortos videos en YouTube, el equipo de Hak5 anunció este sábado en la noche el lanzamiento de la siguiente versión de la Piña WiFi - Mark V.

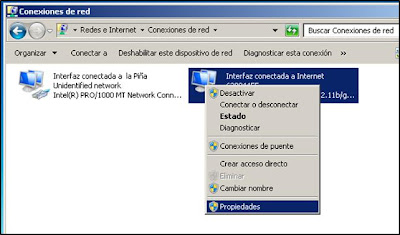

La Piña WiFi Mark V es la última generación de esta herramienta de auditoría para redes inalámbricas de Hak5. Con su hardware y software personalizado, la Piña WiFi permite a quien la utilice, desplegar rápida y fácilmente ataques avanzados utilizando una intuitiva interfaz web.

Con esta nueva versión del dispositivo, Hak5 se enfoca en hacer fácilmente accesible una herramienta de hacking wifi infinitamente ampliable. Desde el año 2008, la Piña WiFi ha estado al servicio de pentesters, de la policía, el ejército y del gobierno mediante una versatil plataforma de auditoría de redes inalámbricas para casi cualquier escenario de implementación.

Sea que se utilice como un "Man-In-The_Middle" hot-spot honeypot o como una caja de pivotaje, la Piña WiFi no tiene igual en desempeño, costo y versatilidad.

Características

La Piña WiFi (Mark V) ha sido creada con suma precisión para ser la última herramienta de todo hacker. Diseñada desde el principio con un considerado enfoque sobre el rendimiento y la facilidad de uso, la Piña WiFi contiene un impulso poderoso. El resultado es un verdadero y único kit portatil de pentesting:

Incorpora radios duales desbloqueados de alta ganancia que enfatizan las fortalezas de dos chips reconocidos por su potencial de hacking, el AR9331 (Atheros) y el RTL8187 (Realtek). Tambien incorpora dos conectores SMA para antenas profesionales.

La Mark V viene con el doble de memoria RAM y ROM de la versión anterior de la Piña WiFi más la memoria adicional ampliable mediante tarjeta MicroSD para swap y almacenamiento en FAT o EXT, que permiten un mejor desempeño al gestionar una grán cantidad de datos.

Interruptores tipo dip (dip-switches) en modo auto-ataque ejecutan configuraciones de ataques personalizados desde el arranque del dispositivo. Basta con mover los interruptores para activar el modo de ataque a elección y luego encender la Piña.

Una interfaz web simple permite desplegar ataques fácilmente. También descargar módulos (infusiones) adicionales o realizar actualizaciones OTA (Over-The-Air) con un simple click.

Se ha incorporado un bus de expansión para futuras adiciones mediante hardware ("pineapple slices") y un puerto Serial TTL para habilitar el acceso por consola.

Es prácticamente a prueba de errores. La Piña WiFi ofrece opciones de recovery via interfaz web o el reinicio con valores de fábrica mediante la activación de un dip switch.

También se han considerado opciones flexibles de alimentación de energía. Soporta voltajes variables de operación con fuentes de 5v-12v. Incluye adaptadores AC de estandar internacional. Y una bateria externa recargable opcional ofrece tiempos de operación ininterrumpida de hasta 72 horas.

Contenida en una caja resistente y discreta (small form factor), la nueva Piña WiFi amplía sus opciones de ocultamiento táctico para realizar despliegues a corto y largo plazo.

Se ha agregado soporte para más de 300 módems de Banda Ancha Móvil para entunelamiento, pivotaje y acceso remoto. Soporte para entunelamiento a través de SSH y VPN, modos pasivos de monitoreo con registro de eventos y capacidad de redes en malla (mesh networking).

En cuanto a software, los paquetes de pentesting y auditoría disponibles incluyen aircrack-ng, dsniff, easy-creds, ettercap, hping3, httptunnel, karma, kismet, macchanger, mdk3, ngrep, nmap, nodogsplash captive portal, privoxy, ptunnel, snort, sslsniff, sslstrip, ssltunnel, stunnel, tcpdump, tor, y reaver.

Algunos paquetes adicionales (out-of-the-box) como python, bash, php y soporte para ruby y perl también se encuentran incluidos.

Especificaciones

- CPU: 400 MHz MIPS Atheros AR9331 SoC.

- Memoria: 16 MB ROM, 64 MB DDR2 RAM.

- Disco: Micro SD con soporte de hasta 32 GB, FAT o EXT. Incluye MicroSD 2 GB.

- Selector de Modo: 5 DIP Switches - 2 Sistema, 3 Usuario.

- Wireless: Atheros AR9331 IEEE 802.11 b/g/n + Realtek RTL8187 IEEE 802.11 a/b/g.

- Puertos: (2) SMA Antenna, 10/100 Ethernet, USB 2.0, Micro SD, TTL Serial, Expansion Bus.

- Power: DC in Variable 5-12v, ~1A, 5.5mm*2.1mm connector, International Power Supply.

- Indicadores: Power LED, Ethernet LED, Wireless 1 LED, Wireless 2 LED.

Información detallada y fotografías en la página oficial de la Piña WiFi: wfipineapple.com